Ein Gastbeitrag von Hans-Hasso Stamer

Falls die heilige Angela die Pandemie im Sommer für beendet erklärt, bekommen wir dieses Jahr noch eine Bundestagswahl. Da kann es nicht schaden, ins Jahr 2017 zurückzublicken und sich Gedanken über die Sicherheit der verwendeten und zu verwendenden Software zu machen, gerade hinsichtlich der Vorgänge in den USA.

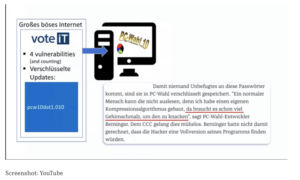

In der Bundesrepublik gibt es 70.000 Wahllokale. Jedes Bundesland hat seine eigenen Feinheiten bei den Bestimmungen zur Durchführung der Wahl. Um die Ergebnisse der einzelnen Wahllokale zu verwalten und auszuwerten, gibt es verschiedene Softwarelösungen. Der Chaos Computer Club CCC hatte sich 2017 eine dieser Lösungen vorgenommen: das Programm „PC-Wahl“, das in allen Flächenbundesländern verwendet wird. Das Ergebnis war, um es kurz zu sagen, vernichtend.

Die Software ist nicht nur vorsintflutlich mit dem Charme eines frühen Windows…

… das wäre verschmerzbar, sie ist vor allem in höchstem Maße unsicher. Um einen der beteiligten Hacker zu zitieren:

„Die mussten wir eigentlich gar nicht hacken, die war schon kaputt.“

Sie haben das dann nicht nur referiert, sondern auch demonstriert: So konnten sie auf dem hessischen Wahlserver neue Ordner anlegen und alte löschen und hätten so z.B. die Ergebnisse unterschiedlicher Parteien gegeneinander vertauschen können (!), zum Beispiel die Stimmen der Grünen der AfD gutschreiben (haha, kleiner Witz von mir). Das haben sie natürlich nicht getan, das wäre strafbar. Sie haben nur zur Demonstration ein CCC-Logo hinterlegt:

Verschiedene Softwarewerkzeuge wurden auf GitHub, dem bekanntesten Server für frei verfügbare Software, veröffentlicht, um sicherzustellen, dass die Sache nicht ignoriert wird.

Dabei bewies der CCC trotz des ernsten Themas eine gehörige Portion Humor:

Da hatte sich der Entwickler gründlich geirrt: Gehirnschmalz brauchten die Hacker nicht allzu viel, sie fanden alles, was sie brauchten, in den Dateien.

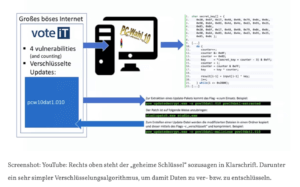

Sie erläuterten, wie man mit diesen Informationen, die ihnen quasi auf dem Silbertablett präsentiert worden waren, ziemlich einfach Programmupdates, die bundesweit ausgeliefert werden sollen und die dort auf dem Server herumlagen, modifizieren könnte, beispielsweise um systematisch Wahlergebnisse zu fälschen. Ganz automatisch, ohne dass da noch jemand Hand anlegen muss. Und das war auch besonders einfach, denn es wurde nicht nur der geheime Schlüssel zum Entpacken des Programmpakets geliefert (wie praktisch!), sondern auch gleich noch die Kompressionsmethode dazu, die an Einfachheit kaum zu übertreffen ist:

Ich empfehle, sich das spannende und unterhaltsame Originalvideo anzusehen. Man kommt aus dem Kopfschütteln nicht mehr heraus.

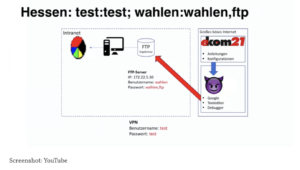

Simple Accountnamen, Passwörter bzw. Schlüssel erschienen im Klartext im rückwärtsübersetzten Programmcode per Disassembler (was für einen Hacker ein Werkzeug ist wie etwa für einen Maurer die Kelle), etwa so: Account: test, password: test). Auf einem FTP-Server (ein spezieller Server, der als Dateispeicher dient) bei einem IT-Dienstleister liegen die Daten für so ziemlich alle (hessischen) Wahlen der Vergangenheit, einschließlich der Bundestagswahl. Den findet man mit Google und dort sieht es dann ungefähr so aus. Man sieht, es ist alles völlig ungesichert und für IT-Kundige trivial:

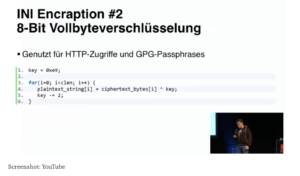

Die lassen also nicht nur das Haus offen stehen, sondern auch noch den Schlüssel stecken. Die Daten selber waren zwar verschlüsselt, aber mit einer Schlüssellänge von 8 Bit. Hier ein Beispiel: der Schlüssel ist die Hexadezimalzahl e9, das entspricht der Dezimalzahl 233. Kein Wunder, dass der CCC aus „cryp“ „crap“ macht. Da war die „Enigma“ intelligenter gebaut.

So etwas kann heute jedes Laptop knacken. Und signiert (mehr dazu unten) war überhaupt nichts. Signaturen kenne ich aber noch aus meinen Zeiten bei Robotron vor 40 Jahren, sie sind eine Art Sicherheitsschloss gegen Veränderungen: ein Lockdown für Daten und Programme.

Wenn es also überhaupt Sicherungsmaßnahmen gab, dann waren die stümperhaft oder aus den neunziger Jahren und längst geknackt. Professionelle Hacker dürften sich über so etwas nur kaputtlachen.

Das Beste war aber wieder einmal die mediale Behandlung des Themas. Der Chaos Computer Club ist eine Institution und konnte auch von der Tagesschau nicht ignoriert werden. Die berichtete in sehr seriösem Ton (ab 19:50) in einer dürren Meldung über die Sicherheitslücken, die unter Beteiligung des CCC aufgedeckt wurden. Im Vortrag war die Tagesschau-Meldung als eingespieltes Video zu sehen: Es gebe „erhebliche Sicherheitsmängel“. Die „Experten kommen zu dem Schluss, dass die Software … nicht abgesichert sei“.

Und dann kam der Satz, der für Heiterkeit im Publikum sorgte, Originalton Tagesschau:

„Der Bundeswahlleiter sprach von einem ernsten Problem. Inzwischen habe der Hersteller aber nachgebessert.“

Das fachkundige Publikum lachte sofort: ein Programm, das schon vom Konzept her unsicher ist („broken by design“) und von Sicherheitslücken und konzeptionellen Schwächen nur so strotzt, soll von jetzt auf gleich nachgebessert worden sein?

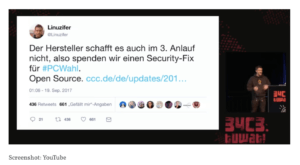

Und so hat dann der Computer Club anschließend genüsslich diese „Nachbesserungen“ auseinandergenommen. Schließlich lagen inzwischen die neuesten Updates vor. Und selbstverständlich hatte der CCC seine Erkenntnisse vorher dem Hersteller mitgeteilt. Was dabei herauskam, schlägt aber jede Nullerwartung um Längen. Sie haben eine Signaturprüfung hinzugefügt (ab 28:10). Eigentlich eine gute Sache und Standard bei jeder sicheren Datenübertragung: man errechnet jeweils am Sendeort und am Empfangsort über einen im Programm niedergelegten Algorithmus eine ziemlich lange Zahl, den sogenannten Hash, aus den vorliegenden Daten aus.

Wenn beide Hashs übereinstimmen, dann sind die Daten zertifiziert. Wenn nicht, hat irgendjemand eine Veränderung vorgenommen, egal wo, am Empfängerort würde niemals derselbe Hash errechnet werden können. Schon die Veränderung eines einzigen Bits führt zu einem völlig geänderten Hash. Mit diesem sicheren Verfahren kommt es also nur noch auf einen geeigneten Algorithmus der Hasherzeugung an.

Die Computerleute haben sich nun angesehen, wie dies in der Software implementiert war. Ein wesentlicher Teil der Sicherheit ist ja der Vergleich dieser beiden Werte, der Auskunft über die Authentizität der Daten gibt: entsprechen sie dem Original oder wurden sie verändert? Das gilt für jegliche Art von Daten: nicht nur die Wahlergebnisse, sondern auch Programme, Updates sowie Installations- und Konfigurationsdateien.

Das ging allerdings fürchterlich in die Hose. Private Schlüssel und Signaturen landeten gemeinsam wiederum in Klarschrift auf den Servern. Zwar wurde ein anerkanntes und sicheres Verschlüsselungssystem benutzt, es fehlte aber eine geeignete Schlüsselverwaltung, die bei 70.000 Wahlbüros als Datenquellen unverzichtbar ist. Schließlich gab es eine interne Anweisung, Ergebnisse auf Papier zu zertifizieren und abzuheften.

Der CCC schrieb dann schließlich selber einen Patch und blamierte damit den Hersteller bis auf die Knochen. Der konnte dieses vergiftete Geschenk natürlich nicht annehmen.

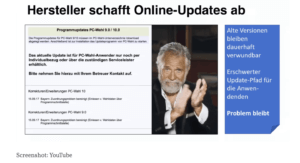

Daraufhin reagierte der Hersteller auf ganz eigene Weise: er schaffte die Online-Updates ganz ab und nun musste sich wieder jeder Nutzer selber darum kümmern. Beziehungsweise der „Betreuer“ des Benutzers. An dieser Stelle herrschte wieder große Heiterkeit im Saal das CCC Kongresses. Lustig ist die Situation allerdings nicht: Draußen im Lande existieren, wie einer der Vortragenden berichtete, teilweise noch Versionen von 2013. Das Problem der verwundbaren „PC-Wahl“-Programme bleibt also dauerhaft bestehen.

Was wären diese Daten wert, wenn es keine unterschriebenen Wahlprotokolle auf Papier gäbe? „Bitte kaufen Rolex nur 50 Euro. Sie mir können vertrauen.“ Willkommen in der Digitalrepublik Deutschland. Wir können nicht nur keinen Flughafen, sondern auch keine IT.

Auch bei Updates muss der Nutzer nun selber nachsehen, ob sie korrekt signiert sind und per Button bestätigen, dass die Signatur authentisch ist. Erst dann darf er den Bestätigungsbutton klicken. Er kann ihn aber auch einfach so klicken. Dass dies Computerlaien tun, ist so wahrscheinlich wie die Bestätigung einer AGB, ohne diese gelesen zu haben. Es ist also z.B. ein Angriffsszenario denkbar, bei dem ein manipuliertes Update, das eine bestimmte Partei bevorzugt, auf die Computer installiert wird. Die Software verhindert so etwas nicht automatisch, der Anwender wird nicht gewarnt. Immerhin könnte man hier noch einwenden, dass wohl nur Administratoren selbst Software installieren und nicht die Wahlhelfer an den PCs. Wenn es denn Administratoren gibt.

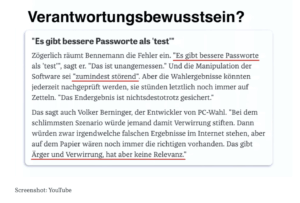

Der Bundeswahlleiter wies dann übrigens noch darauf hin, dass man ja noch die Ergebnisse auf Papier hätte und mit den Computerergebnissen vergleichen könne.

Keine Relevanz. Aha. Das endgültige Ergebnis kam ja bei der letzten Bundestagswahl 18 Tage später. Nachdem alle schriftlichen Wahlprotokolle ausgewertet waren. Gottseidank, dass es die noch gibt. Allerdings frage ich mich stirnrunzelnd:

Bleibt das auch so? Bestrebungen zur vollständigen elektronischen Durchführung von Wahlen sind ja da. Es gibt sogar einen Verein, der sich das zum Ziel gesetzt hat. Eigenartigerweise sind darin die Geschäftsführer genau der Programmierfirma Mitglied, die „PC-Wahl“ zu verantworten hat. Das trifft sich gut und man hört sie trapsen, die Nachtigall.

Die größte Gefahr einer Wahlmanipulation sehe ich übrigens weniger bei potentiellen ausländischen Angreifern wie Putin. Die russischen Hacker kämen bei solcher Software vor Lachen nicht in den Schlaf. Viel eher sehe ich Manipulationsangriffe in Form von Inside Jobs als gefährlich an. Interessenten gäbe es sicherlich genügend. Je nachdem, was die „ehrlichen Demoskopen“ (Zitat Trump) für die Wahl vorhersagen.

Ich würde die Wahlen am liebsten dem CCC übergeben. Da weiß ich wenigstens: Die laden alles, was sie benutzen, auf GitHub hoch. Damit ist es öffentlich für jedermann einsehbar und jeder Spezialist kann sich ein eigenes Bild über die Qualität der Software machen. Solche Spezialisten sind zwar rar, aber ich bin sicher, auch die AfD hat welche.

Wäre also, diese Frage steht ja unausgesprochen im Raum, zumindest teilweise ein Szenario ähnlich der Wahl in den USA in Deutschland denkbar? Meine Antwort lautet: Ja.

Gastbeiträge geben immer die Meinung des Autors wieder, nicht meine. Ich schätze meine Leser als erwachsene Menschen und will ihnen unterschiedliche Blickwinkel bieten, damit sie sich selbst eine Meinung bilden können.

Hans-Hasso Stamer ist Diplomingenieur, Blogger und Musiker (und war als solcher in der DDR bekannt). Über sich schreibt er: Erfahrungen in zwei Systemen und in verschiedenen Berufsfeldern. Ich lebe „jottwede“ im Land Brandenburg und genieße es. Manchmal schreibe ich auch über Katzen. Stamer betreibt den Blog Splitter & Balken.

Bild: XiXinXing/Shutterstock

Text: Gast

mehr von Hans-Hasso Stamer auf reitschuster.de

[themoneytizer id=“57085-1″]